Seguridad en el aula de Informática

Explicación ¿por qué es importante la seguridad en un aula de informática?

La seguridad en un aula informática es muy importante ya que la entrada de

alumnos y profesores de diferentes ámbitos pueden entrar en ellas (puede

suceder que entre gente no autorizada). Debido a esto cada usuario tiene una

forma de tratar los equipos, diferentes cuentas y formas de acceso a los equipos.

Además puede haber material sensible como exámenes en la red interna, bbdd

de calificaciones y se debe cuidar la salida a Internet. Todo esto es lo más

habitual y puede haber otro tipo de riesgos que veremos.

alumnos y profesores de diferentes ámbitos pueden entrar en ellas (puede

suceder que entre gente no autorizada). Debido a esto cada usuario tiene una

forma de tratar los equipos, diferentes cuentas y formas de acceso a los equipos.

Además puede haber material sensible como exámenes en la red interna, bbdd

de calificaciones y se debe cuidar la salida a Internet. Todo esto es lo más

habitual y puede haber otro tipo de riesgos que veremos.

¿Qué se debe proteger en el aula?

En el aula se debe proteger:

HARDWARE

- Los equipos y periféricos.

- La red Ethernet, switches, patch panel, regletas, cables Ethernet.. .

- Los servidores, conexiones, suministro eléctrico.

AULA

- La entrada al aula solo de personal autorizado (profesores y alumnos).

- El espacio, el proyector, pizarra electrónica, las mesas y mobiliario.

PERSONAS

- Pulseras y alfombrillas antiestáticas (asignaturas hardware, electrónica…).

- Medidas de riesgos laborales (posición, distancia a la pantalla…).

Descripción de las posibles Amenazas, la probabilidad de ocurrencia y los

costes de ocurrencia.

Posibles amenazas:

(Probabilidad ‘P’ de 1 a 4 de menos a más probabilidad que ocurra y Coste o

Riesgo que conlleva como ‘R’ de 1 a 4 de menos a más riesgo).

Malware (Virus, Troyanos, Gusanos, Phising, Spam…). P=3/4. R=4.

Sabotaje (Competencia, ex empleados, ex alumnos…) . P=1. R=3.

Suministro eléctrico (Subidas o bajadas de tensión).P=1/2. R=3/4.

Daños a hardware (Incendios, robos, mal uso de los equipos…) .P=2. R=2.

Desastres naturales (Condiciones atmosféricas, deterioro del edificio…).P=1.

R=3/4.

Indicar las Medidas de Seguridad Activa

Su fin es minimizar los efectos causados por un accidente, un usuario o malware

dentro del aula de informática.

Las prácticas de seguridad activa más frecuentes para el aula de informática más

utilizadas son:

HARDWARE

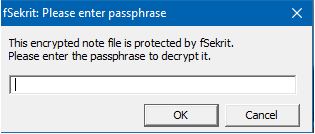

- Una de esas técnicas que podemos utilizar es el uso adecuado de

contraseñas que estén compuestas por números, mayúsculas, minúsculas

y símbolos.

- El uso de software de seguridad informática como antivirus, firewall,

proxy…

- Encriptación de los datos.

PERSONAS

- Respetar normas en todo momento (no permitir comer, beber o fumar en el

aula…)

- Limpieza de los equipos (paños y productos adecuados).

- Sólo acceso de personal autorizado en el centro.

- Evitar entrar a páginas de internet poco seguras (el centro puede tener un

proxy o utilizar uno externo).

- De cara al usuario de los equipos: Prevención de riesgos laborales

(Posición correcta, protector de pantalla, cuidar que los cables estén en

buen estado).

AULA

- Buen suministro eléctrico.

- Sistema de fichado a la entrada, autenticación en los equipos, puertas

seguras, red pre-configurada.

Indicar las Medidas de Seguridad Pasiva

Para proteger y evitar posibles daños en los sistemas del aula. Podemos utilizar diferentes recursos para evitarlos como:

HARDWARE/SOFTWARE

- El uso de hardware adecuado contra accidentes y averías.

- Creación de particiones en los equipos.

- Mantener el equipo en una superficie plana y lisa, en un lugar seco y sin humedad.

- Backups: Utilizar copias de seguridad de los datos y del sistema operativo.

PERSONAS

- Control de acceso a las aulas (autenticación).

- Videovigilancia en los accesos.

- Carteles con las normas de prevención y normas del centro (no comer, beber o fumar).

- Carteles con la prevención de riesgos laborales.

AULA

- Anclaje de los equipos y uso de candados.

- Prevención de incendios (extintores adecuados a los equipos).

- Uso de SAI y sistemas de baterías.