La nueva idea de proyecto es TICKETeasy. Será presentado por mis canales el día de su publicación, cuando lo presente como proyecto final. Mientras tanto os dejo el logo como avance.

Two Nibble Or Byte

Todo sobre informática. Hardware, Software, IoE, Móviles, Programación, Ciberseguridad, Criptografía... Un espacio para que los geeks se encuentren en su salsa.

miércoles, 17 de mayo de 2017

Proyecto final

Proyecto Integrador ASIR 2017

Pother

La empresa Pother (Project on the rack) ha solicitado los servicios a nuestra empresa COD para poner en marcha el proyecto integrador. Nosotros les ofreceremos las soluciones hardware y software para resolver este supuesto que nos plantean. Este proyecto tendrá como objetivos principales:

Poner a punto los servidores.

Instalar, configurar y administrar los SO. Configurar las Raspberrys.

Instalar, configurar y administrar la BBDD. Creación de un portal que dará servicio de entrada a los CMS de Wordpress.

Implantar un cluster de alta disponibilidad.

Implantar seguridad física y lógica. Realizar auditoria del proyecto.

Usar las tecnologías utilizadas en clase. Dar seguridad a los sistemas que pondremos en marcha.

Miembros del equipo COD (Code Or Digit) Óscar Ramírez, David Burgos y Carlos del Cerro Tenorio

Video animado sobre el proyecto Pother:

Explicación del proyecto Pother en vídeo presentación:

- Imágenes y gifs (Google)

- Música: Code Or Digit - Digital Pop, MusicMaker, Carlos del Cerro, creado con MusicMaker.

- Creado en Wideo: http://www.wideo.co/view/19101351488363842945?utm_source=CopyPaste&utm_medium=share&utm_campaign=sharebox

A través de este enlace code_cod podemos acceder al código creado para el CRUD (HTML, CSS, PHP). Esto es una gestión de altas, bajas, modificaciones y consultas de los usuarios de la web.

Etiquetas:

asir,

bases de datos,

hardware,

opensource,

seguridad,

sistemas,

so,

virtualización

jueves, 29 de diciembre de 2016

Seguridad en un aula de informática

Seguridad en el aula de Informática

Explicación ¿por qué es importante la seguridad en un aula de informática?

La seguridad en un aula informática es muy importante ya que la entrada de

alumnos y profesores de diferentes ámbitos pueden entrar en ellas (puede

suceder que entre gente no autorizada). Debido a esto cada usuario tiene una

forma de tratar los equipos, diferentes cuentas y formas de acceso a los equipos.

Además puede haber material sensible como exámenes en la red interna, bbdd

de calificaciones y se debe cuidar la salida a Internet. Todo esto es lo más

habitual y puede haber otro tipo de riesgos que veremos.

alumnos y profesores de diferentes ámbitos pueden entrar en ellas (puede

suceder que entre gente no autorizada). Debido a esto cada usuario tiene una

forma de tratar los equipos, diferentes cuentas y formas de acceso a los equipos.

Además puede haber material sensible como exámenes en la red interna, bbdd

de calificaciones y se debe cuidar la salida a Internet. Todo esto es lo más

habitual y puede haber otro tipo de riesgos que veremos.

¿Qué se debe proteger en el aula?

En el aula se debe proteger:

HARDWARE

- Los equipos y periféricos.

- La red Ethernet, switches, patch panel, regletas, cables Ethernet.. .

- Los servidores, conexiones, suministro eléctrico.

AULA

- La entrada al aula solo de personal autorizado (profesores y alumnos).

- El espacio, el proyector, pizarra electrónica, las mesas y mobiliario.

PERSONAS

- Pulseras y alfombrillas antiestáticas (asignaturas hardware, electrónica…).

- Medidas de riesgos laborales (posición, distancia a la pantalla…).

Descripción de las posibles Amenazas, la probabilidad de ocurrencia y los

costes de ocurrencia.

Posibles amenazas:

(Probabilidad ‘P’ de 1 a 4 de menos a más probabilidad que ocurra y Coste o

Riesgo que conlleva como ‘R’ de 1 a 4 de menos a más riesgo).

Malware (Virus, Troyanos, Gusanos, Phising, Spam…). P=3/4. R=4.

Sabotaje (Competencia, ex empleados, ex alumnos…) . P=1. R=3.

Suministro eléctrico (Subidas o bajadas de tensión).P=1/2. R=3/4.

Daños a hardware (Incendios, robos, mal uso de los equipos…) .P=2. R=2.

Desastres naturales (Condiciones atmosféricas, deterioro del edificio…).P=1.

R=3/4.

Indicar las Medidas de Seguridad Activa

Su fin es minimizar los efectos causados por un accidente, un usuario o malware

dentro del aula de informática.

Las prácticas de seguridad activa más frecuentes para el aula de informática más

utilizadas son:

HARDWARE

- Una de esas técnicas que podemos utilizar es el uso adecuado de

contraseñas que estén compuestas por números, mayúsculas, minúsculas

y símbolos.

- El uso de software de seguridad informática como antivirus, firewall,

proxy…

- Encriptación de los datos.

PERSONAS

- Respetar normas en todo momento (no permitir comer, beber o fumar en el

aula…)

- Limpieza de los equipos (paños y productos adecuados).

- Sólo acceso de personal autorizado en el centro.

- Evitar entrar a páginas de internet poco seguras (el centro puede tener un

proxy o utilizar uno externo).

- De cara al usuario de los equipos: Prevención de riesgos laborales

(Posición correcta, protector de pantalla, cuidar que los cables estén en

buen estado).

AULA

- Buen suministro eléctrico.

- Sistema de fichado a la entrada, autenticación en los equipos, puertas

seguras, red pre-configurada.

Indicar las Medidas de Seguridad Pasiva

Para proteger y evitar posibles daños en los sistemas del aula. Podemos utilizar diferentes recursos para evitarlos como:

HARDWARE/SOFTWARE

- El uso de hardware adecuado contra accidentes y averías.

- Creación de particiones en los equipos.

- Mantener el equipo en una superficie plana y lisa, en un lugar seco y sin humedad.

- Backups: Utilizar copias de seguridad de los datos y del sistema operativo.

PERSONAS

- Control de acceso a las aulas (autenticación).

- Videovigilancia en los accesos.

- Carteles con las normas de prevención y normas del centro (no comer, beber o fumar).

- Carteles con la prevención de riesgos laborales.

AULA

- Anclaje de los equipos y uso de candados.

- Prevención de incendios (extintores adecuados a los equipos).

- Uso de SAI y sistemas de baterías.

domingo, 25 de diciembre de 2016

jueves, 22 de diciembre de 2016

¿Por qué las 9:41?¿Qué pasa en Apple?

¿Os habéis fijado en el catálogo de productos de Apple? ¿Y en la hora? Aquí tenéis la respuesta:

Ver más en:

http://www.20minutos.es/noticia/2288976/0/apple/curiosidades/hora-preferida/#xtor=AD-15&xts=467263

|

| Steve Jobs 9:41 |

Apple no deja nada al azar y cuida el más mínimo detalle. Las presentaciones con Steve Jobs, Phil Schiller y compañía se ensayan con cuidado para que el gran anuncio llegue unos 40 minutos después de comenzar.

La idea es que la hora que aparezca en el nuevo gadget la primera vez que se muestre a la prensa convocada a la presentación coincida más o menos con el momento exacto en que Steve pulsa el botón de su mando a distancia para desvelar la diapositiva en cuestión. Así de meticulosos son.

Ver más en:

http://www.20minutos.es/noticia/2288976/0/apple/curiosidades/hora-preferida/#xtor=AD-15&xts=467263

martes, 20 de diciembre de 2016

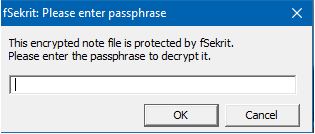

Cifrado en Windows con fSecrit

fSekrit

Es

un ejecutable que cifra la información automáticamente mediante una

contraseña solicitada al usuario

1. Descargamos el programa,

aplicación portable, de la siguiente página:

http://f0dder.dcmembers.com/fsekrit/fsekrit.zip

2. Descomprimimos, en el

escritorilo la carpeta que contiene, leemos el archivo readme.txt

y ejecutamos el archivo .exe que hay en su interior.

El programa no se instala en

el equipo. Es una aplicación portable que se ejecuta dentro de esa carpeta.

3. Una vez abierto el

programa veremos que es un editor de texto plano como el bloc de notas.

4. Escribimos un texto

cualquiera que contenga 4 líneas como mínimo y guardamos como prueba

en la misma carpeta del programa (se añadirá automáticamente la

extensión .exe) .

5. Ahora debemos

proporcionar una contraseña de cifrado (passphrase) que será la utilizada para

descifrar el archivo posteriormente.

6. Observamos que el icono

que tiene este archivo que indica que el archivo está cifrado con el programa

fSekrit

7. Hacemos clic sobre este

archivo y ábrelo. Introduce la contraseña y verás su contenido de nuevo.

Etiquetas:

contraseñas,

fsecrit,

seguridad,

sistemas,

Windows

domingo, 18 de diciembre de 2016

Cómo saber la versión que tengo de Windows 10

Primero debemos entrar en cmd y ejecutar winver.

También podemos ejecutar el atajo tecla Windows + R y ejecutar winver.

O preguntar al asistente Cortana.

De esta manera obtendremos la versión actualizada de nuestro Windows 10.

Suscribirse a:

Comentarios (Atom)